设备黑”简单来说,就是你的设备在你使用的平台上,往它的数据库或者反作弊系统自动上传了太多你的操作数据,结果平台根据你的设备 MAC、识别号、IMEI 等核心信息,把你拉进了黑名单,禁止你继续进行某些不可描述的操作。

原理

第一种是大数据上传反Z,所有平台全黑

第二种是平台拉黑的,有的平台不通过有的平台可以通过,都不通过的话就是实名中台数据库共享了。

出现的时候平台会提示设备异常(前提是root环境没问题),工作室的手机通常是二手机,所以这样的问题并不是很罕见

主要是因为app读取了你的硬件信息,手机的信息和人的身份card一样

手机有IMEI1,IMEI2(双卡手机又IMEI2)

MEID:插过电脑的都会有

NS:序列号

蓝牙MAC:蓝牙适配器模块的蓝牙地址码

WifiMAC:无限mac地址码

反z屏蔽是必须要做的

平台屏蔽的手法就是通过软改或硬改修改上面的硬件信息,改完就是新机

即使现在遇不到,对某些整天换信息一个设备艹的人来说,发生也是迟早的事。

以下方案自行测试,本人自测机型小米10、红米note8、红米note10pro

完美过抖、快、云、支,其他平台未知

抖不支持:红米k402、红米k303、红米k20pro

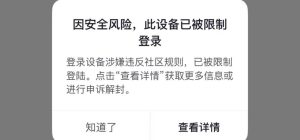

![图片[1]-设备伪装的几种方案-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/photo_2025-04-09_14-19-44.jpg)

第一种、拦截本机数据自动传输至反Z

小米+虚拟相机的居多,小米、红米、OPPO基本都是内置的

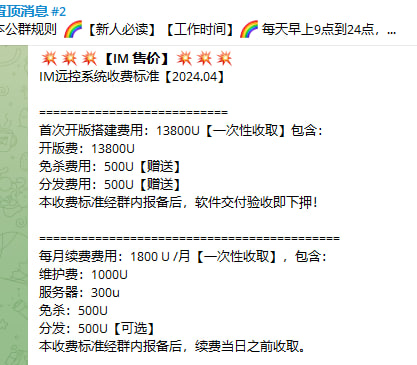

第二种、手机软改成为新设备

![图片[2]-设备伪装的几种方案-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/1864b6dffd899efedfeb443f4680e4ba472b9daa.jpg@1192w_596h.avif)

其中应用变量需要注册才能使用完整功能。

而且已经很长时间没有更新了。

推荐使用应用伪装。

后面我将以应用伪装来说明。

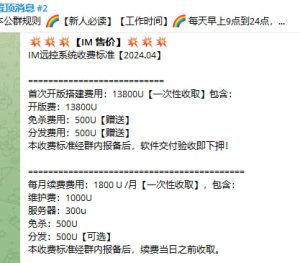

一样的,

先看前置使用条件。

1.已解锁BL。

2.已刷入面具Magisk。

3.已安装虚拟框架(LSPosed或EdXposed等)。

![图片[3]-设备伪装的几种方案-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/7e35496ded5ed39839edc1a6e58bc29e63d906a2.jpg@1192w.avif)

在LSPosed的模块仓库中我们可以找到该模块

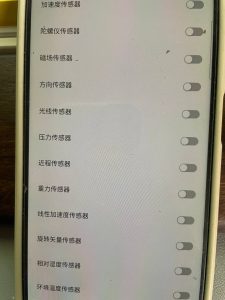

![图片[4]-设备伪装的几种方案-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/c7d1697abf4bae9f8068c0db369393859654069a.jpg@1192w_894h.avif)

你也可以浏览器中下载并安装该模块

任君挑选。

安装好后,

我们可以在LSPosed的模块功能中,

启用该模块并设置其作用域。

![图片[5]-设备伪装的几种方案-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/2e2a0f29d30b143986ea501b6b86e30f1bfc26a4.jpg@1192w-1.avif)

此处我们以QQ来说明。

重启手机后,

我们打开应用伪装模块。

搜索QQ并点击QQ,

进行一定的机型信息配置。

嫌麻烦也可以使用其自带的一键随机功能。

![图片[6]-设备伪装的几种方案-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/ebd235c58904c9c28588c092b62312adf2f26719.jpg@1192w-1.avif)

保存配置数据并强行停止以生效。

打开QQ测试发布一条说说。

我们可以发现说说中的机型小尾巴已经完成更改。

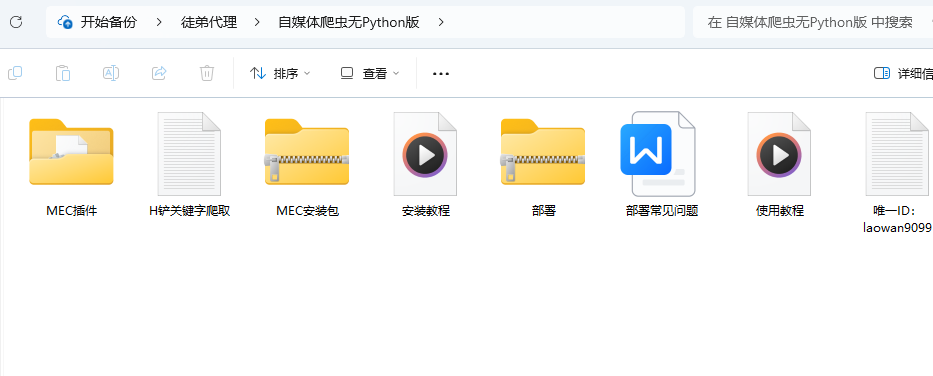

第三种、ABD硬改

这种方案没有代码基础的小白是很吃力的,硬改过程中的很多变量是无法预测的,需要待操作的可以联系老万,以下内容仅供参考,请自行评估风险

使用ADB命令更改设备信息

ADB(Android Debug Bridge)是Android开发中常用的工具,可以通过命令行更改设备信息。

步骤:

- 确保设备已开启开发者选项,并允许USB调试。

- 使用USB线将设备连接到电脑。

- 打开命令提示符或终端,并输入以下命令:

adb shell

- 进入以下路径:

cd /data/local.prop

- 使用以下命令更改信息:

echo "ro.product.model=新设备型号" > local.prop

echo "ro.product.board=新设备型号" > local.prop

echo "ro.product.manufacturer=新制造商" > local.prop

echo "ro.product.name=新设备名称" > local.prop

- 重启设备以应用更改。