网络安全的问题,其实常常被忽视。哪怕你使用了VPN或机场节点,如果对风险不够敏感,也可能在关键环节被识别和溯源。本文想以平实的方式,帮大家梳理一下:什么地方可能暴露你的隐私、如何在设备和网络上更好地保护自己,以及推荐一些更可信赖的服务方案,方便你从容作出选择。

VPN(虚拟专用网络):加密网络连接,将流量通过远程服务器转发,隐藏真实IP。

机场节点:基于Shadowsocks、V2Ray等代理协议的服务器节点,通常由个人或团队运营,支持科学上网。

无日志政策:服务商承诺不保存用户使用数据,如访问记录、连接时长等。

IMEI(国际移动设备身份码):手机硬件唯一识别码,运营商用于设备识别。

eSIM:虚拟SIM卡,嵌入设备内,无实体卡,但同样绑定手机号和用户身份,个别无需KYC

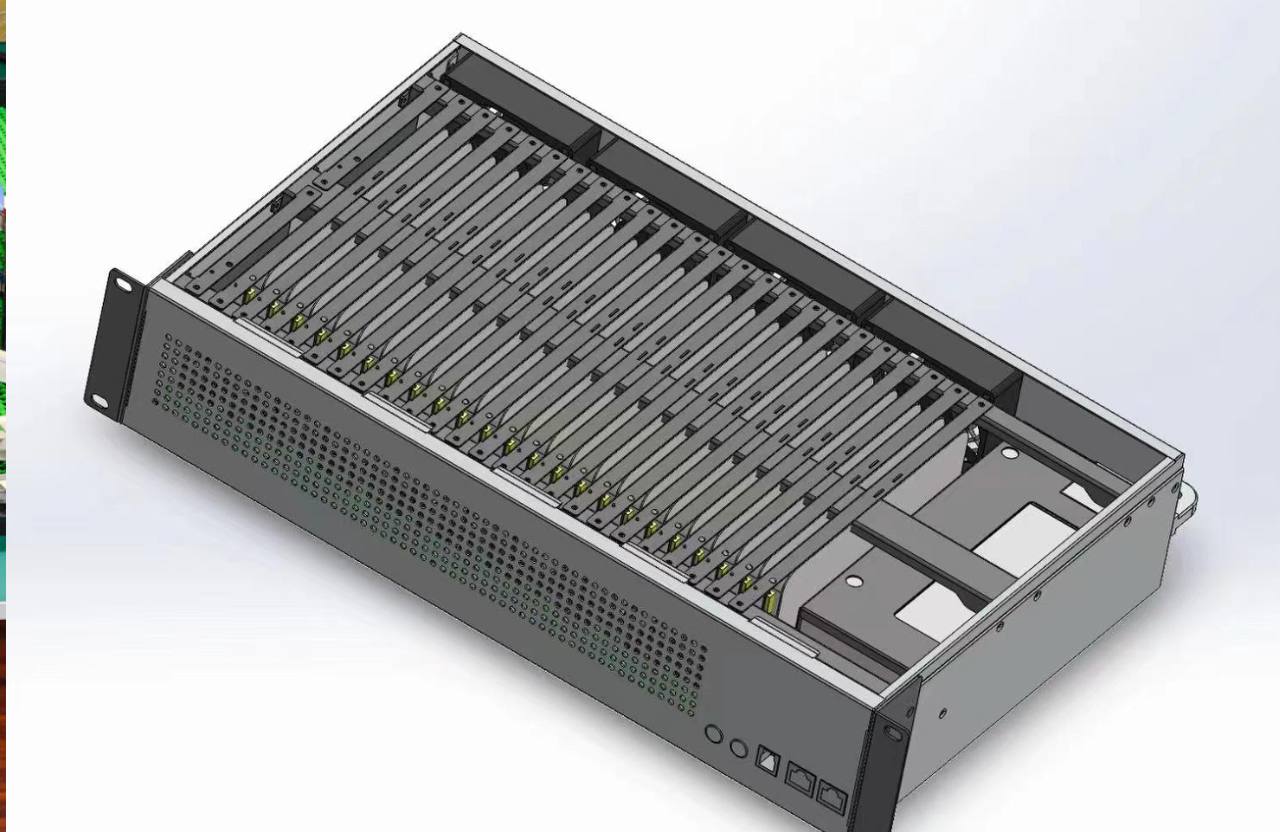

软路由:运行自定义固件的路由器设备,可配置多种网络服务。

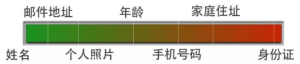

KYC:法律要求手机用户实名登记,绑定身份信息。

风险场景分析

运营商的设备识别能力

如果你想在现有条件下,最大化保护隐私,可以参考以下组合思路:

设备端:

网路端

通信运营商层面

注:海外版手机只要在大陆通信生态下,也会上传信息

推荐几个无日志,隐私层面适配windows、mac、Linux、安卓、IOS端的VPN

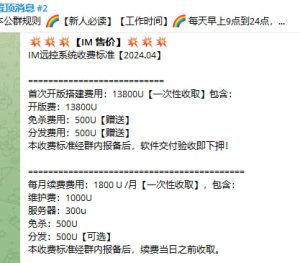

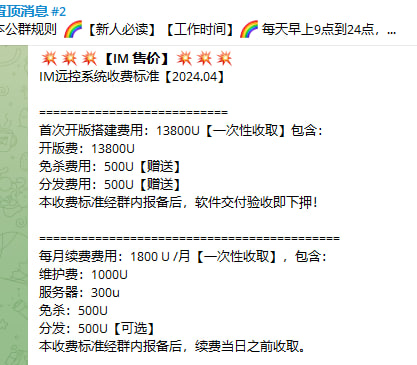

声称“无日志”记录的机场节点

普遍基于Shadowsocks、Clash Mate、Clash Verge

节点便宜,一个月$0.7,好在稳定,适合个人魔法或小型团队的客服系统接入

美西商家,基于Shadowsocks,其他的住宅节点没做过测评

节点这里并没有体验太多,很多节点大多无法像商业VPN一样做公开审计,所以各凭感觉。

如何部署一个 Tor 链路

这是最简单、最适合个人的方式。

- 下载:从 torproject.org 官网下载 Tor Browser

- 配置:

- 启动即内置好完整 Tor 路由,不需要自己动手搭服务器

- 内置防 WebRTC 泄露

- 内置 HTTPS-Only

- 优点:零配置、开箱即用

- 缺点:只能代理浏览器,不代理其他软件

方案二:本地部署 Tor 服务

如果你家中有 OpenWRT、Debian、PVE 软路由,就可以把 Tor 服务做成一个容器或者旁路由:

场景:把所有内网设备的流量先进 Tor,然后再转机场或 VPN

优点:多设备共享

缺点:速度会大幅下降,且可能增加被墙探测的风险

Tor 不会保护你的 身份信息,只隐藏网络路径。使用中仍要小心 Cookie、指纹追踪。

Tor 出口节点可被监视,因为流量明文到达公网;敏感账户建议配合端到端加密(HTTPS、Signal)。

中国大陆有可能干扰 Tor 网络,连接不稳定,需要配置桥接节点(Obfs4 Bridge)来抗干扰。

![图片[1]-简单聊聊设备层,网路层代理的隐私安全-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/05/1ada881d6a17df291171c62b08a779-890218565.png)