文件系统检测

/system/xbin/su

/system/bin/su

/sbin/su

/system/app/Superuser.apk

/system/xbin/daemonsu

/data/local/xbin/su

/data/local/bin/su

/system/bin/.ext/.su

检查是否安装了如 Magisk、SuperSU 等工具。

命令行检测

试图执行 su 命令,看是否弹出权限请求框或直接返回 root 权限。

系统属性检查

ro.debuggable=1 可能意味着设备处于 debug 模式。

ro.secure=0 通常表示系统安全机制已被关闭。

运行环境分析

检查 system 分区是否可读写(通常应该是只读的)。

第三方库支持

一些加固 SDK 会启用 native 检测 + Java 检测 + 动态行为分析。

行为检测

动态分析系统调用和 APP 行为,看是否异常。

签名与完整性校验

校验自身 APK 文件的完整性,看是否被二次打包。

1. Magisk + Zygisk + 模块隐藏

Magisk 是目前主流的 Root 工具,支持模块化扩展和 Root 隐藏功能。

关键点设置:

使用 Zygisk(替代早期的 MagiskHide)

开启 denylist(设置支付宝、微信等加入黑名单,禁用它们使用 root)

使用模块如:

Shamiko:配合 Zygisk 进一步隐藏 root

MagiskHidePropsConfig:伪装系统属性

Universal SafetyNet Fix:修复 CTS/SafetyNet 检测

HideMyApplist:防止检测已安装 APP(如Xposed)

注意:必须用官方 Magisk(非某些魔改版),Zygisk 和 denylist 是关键功能。

2. 使用 LSPosed + 隐藏模块(例如 XPrivacyLua、HideMyApplist)

如果你依然需要使用模块(如 Xposed)功能,又要隐藏 root:

LSPosed(Zygisk 版本)配合:

XPrivacyLua:精细控制 app 权限(防止支付宝读取系统信息)

HideMyApplist:控制 app 看到的应用列表(避免发现 root 工具)

3. Magisk 模拟非 Root 环境

使用 MagiskHidePropsConfig 修改:

ro.build.tags → release-keys

ro.debuggable → 0

ro.secure → 1

修改 /proc/mounts、/proc/self/mounts 等虚拟文件,防止检测 system 是否被 remount。

4. 应用分身/虚拟环境隔离(有限效果)

一些人用 Island、VirtualXposed、应用分身工具运行,使其处于隔离环境,阻断 root 检测。

但这些方案现在成功率不高,而且可能检测到虚拟环境本身。

5. 使用定制 ROM / Magisk-In-Core 方案

使用 Magisk-in-Core(早期版本或定制版)将 root 功能深度集成到系统中,避免动态检测。

定制 ROM(如 LineageOS + Magisk + 禁用 root trace)可伪装成干净系统。

6. 动态逆向绕过检测逻辑(高阶)

对于逆向工程高手,有以下方式:

Hook 的 RootChecker 类,直接返回 false

Inline Hook native 层(libtools.so / libsecurity.so)绕过 C 层检测

使用 Frida(结合 root/unroot)实时修改返回值(但这也可能被检测)

最近热门平台(支、V、抖、快、书、网易等)加强的检测手段

检测 /proc/ 进程信息是否有 su 或 magiskd

读取 /proc/self/maps,检查加载了哪些 so 文件

检测 SELinux 状态、system 分区写权限

通过 JNI 调用 C 层系统函数进行多重检测

以下拿工作室常用的机型举例:

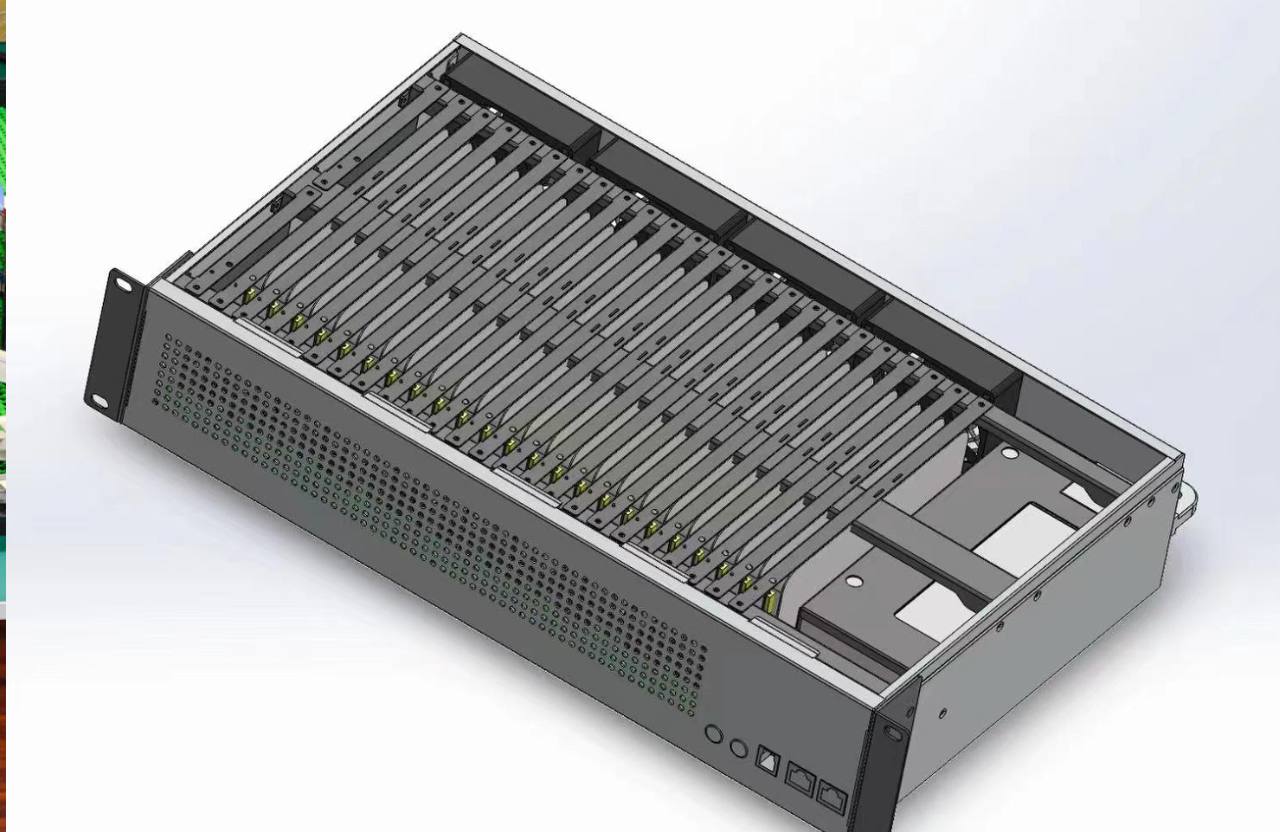

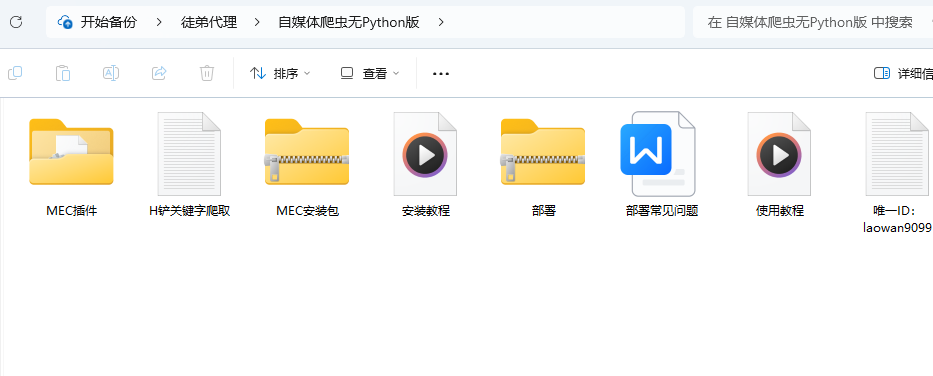

![图片[1]-【root环境问题】热门平台如何检测root环境,如何绕过?-老萬资源网](https://www.saiface.xyz/wp-content/uploads/2025/04/photo_2025-04-23_00-32-37.jpg)

小米 10(旗舰机,支持 Magisk 最新版本)

推荐方案:Magisk + Zygisk + Shamiko(稳定隐藏 Root)

Magisk: 使用官方最新版(v26+)

Zygisk: 开启(核心支持 root 隐藏)

Shamiko 模块: 安装后启用隐藏 root(支持 denylist 模式)

denylist 配置:

添加支付宝、微信、京东金融等高敏感 App

勾选“强制启用 denylist”

附加模块:

MagiskHide Props Config:伪装系统属性

Universal SafetyNet Fix(可选)确保 CTS pass

其他建议:不要装 Xposed/LSPosed,保持 system 分区为只读(默认即可),不装多开工具 / VirtualXposed

红米 Note 8 Pro(MTK 平台,Root环境易检测)

推荐方案:Magisk(精简版)+ 定制系统属性

MTK 的 Root 容易被检测,但也容易伪装。

Magisk 版本建议用 25.x(兼容性更好)

Zygisk 开启,但可能不稳定 → 尝试传统 MagiskHide(老版本 Magisk)

使用模块:

MagiskHide Props Config

修改属性:

ro.build.tags=release-keys

ro.debuggable=0

ro.secure=1

隐藏 su 路径(配合 BusyBox)

MTK 额外技巧:

用 adb remount 后,确认 /system 只读

检查 /vendor 下有没有 su 或 busybox 残留

小米 8(老机型,适合极客定制)

推荐方案:定制 ROM + Magisk(Zygisk 支持)

如果你对刷机不抗拒,推荐用 LineageOS 或 PixelExperience + Magisk:

刷定制 ROM(干净、无预装、无 Root 痕迹)

Magisk:

启用 Zygisk

加 Shamiko 模块隐藏 Root

配置 denylist

必要时用 LSPosed(Zygisk版)+ HideMyApplist 做更深层 App 伪装

禁止违规使用或商用,下载本站资源即视为同意本站所有协议,请下载后一小时内删除